Microsoft 365

Microsoft 365 specialist

Cumulus IT is een Microsoft 365 specialist. Wij analyseren jouw wensen en helpen jou de juiste keuzes te maken op het gebied van Microsoft 365. Met ons Microsoft 365 specialisme focussen wij niet op technologie maar op functionaliteit en efficiëntie, echte cloud power!

Alles draait bij ons om Microsoft 365

Laserfocus voor een topresultaat

Vriendelijk en snelle service

Als kleine organisatie helpen wij jou graag

Oplossingen die werken

Werkende oplossingen voor beter werk

100+ bedrijven gingen jou voor

Bij ons ben je geen proefkonijn

microsoft 365

Wij ondersteunen je met alle Microsoft 365 oplossingen

Als Microsoft 365 specialist helpen wij je graag op weg naar een zorgeloze en betaalbare IT op basis van Microsoft 365

Microsoft 365 is je alles-in-één digitale online werkplek. Met Microsoft 365 heb je een veilig en toegankelijk systeem voor e-mail, documenten, samenwerken en communicatie. Je vereenvoudigt je IT infrastructuur en bespaart kosten

Microsoft 365 biedt je veel functionaliteit om prettig te kunnen werken,

maar ook de tools om je omgeving veilig te houden en grip op je apparaten én data te houden, zodat deze geen eigen leven gaan leiden.

Als Microsoft 365 specialist hebben wij alle kennis en ervaring in huis, om Microsoft 365 optimaal te installeren, beheren en ondersteunen

Op die manier heb je één vast aanspreekpunt voor alle vraagstukken gerelateerd aan Microsoft 365 en gekoppelde IT infrastructuur. De cybersecurity experts van Cumulus IT brengen jouw Microsoft 365 beveiliging op orde.

Microsoft 365 onderdelen

Microsoft 365 is een gebruiksvriendelijk systeem voor online email, samenwerken en documenten. Met Microsoft 365 heb je altijd en overal toegang tot email en documenten en werk je gemakkelijk samen met collega’s en partners.

Exchange & Outlook

Exchange & Outlook

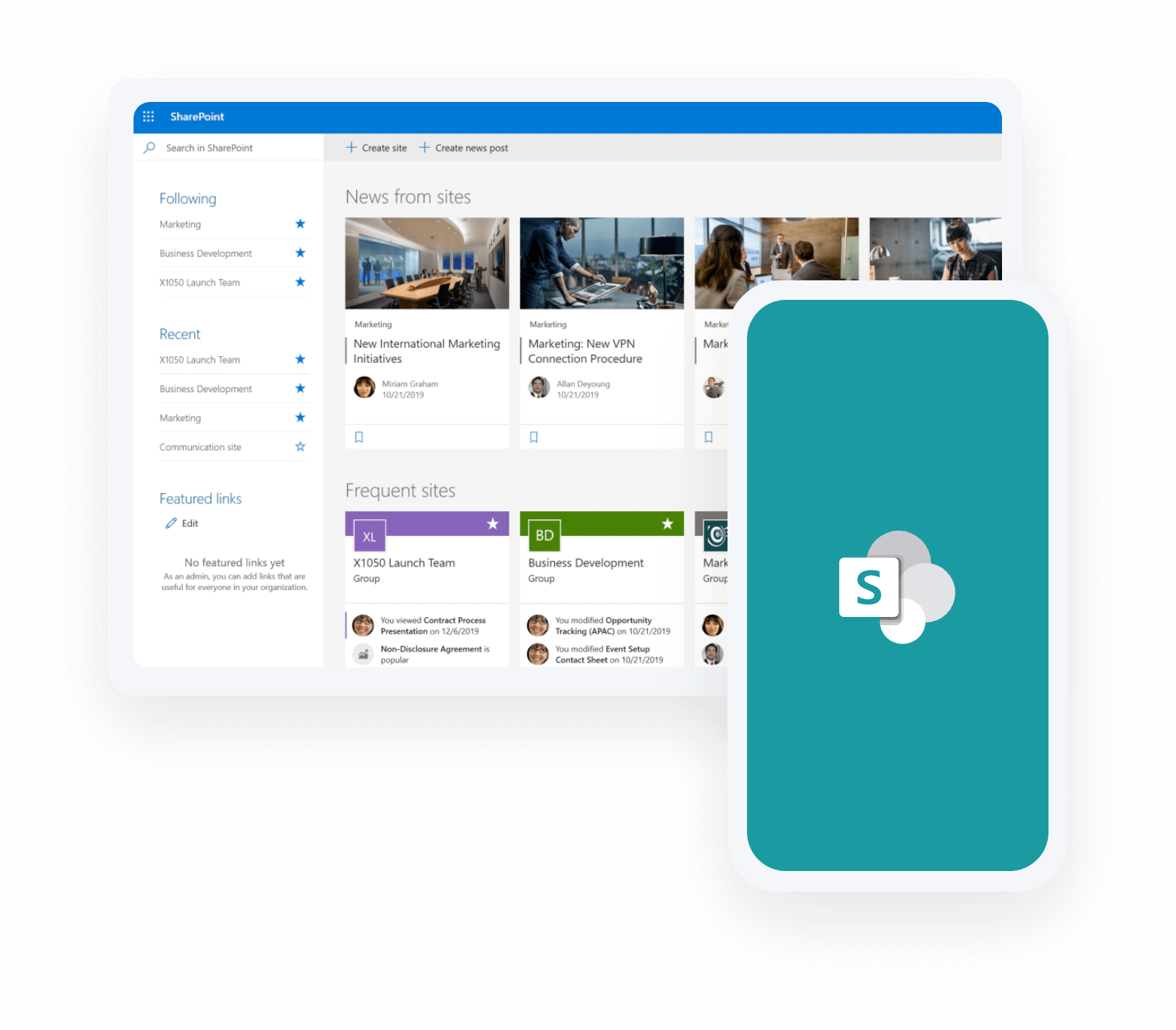

SharePoint

SharePoint

Office voor apparaten & online

Office voor apparaten & online

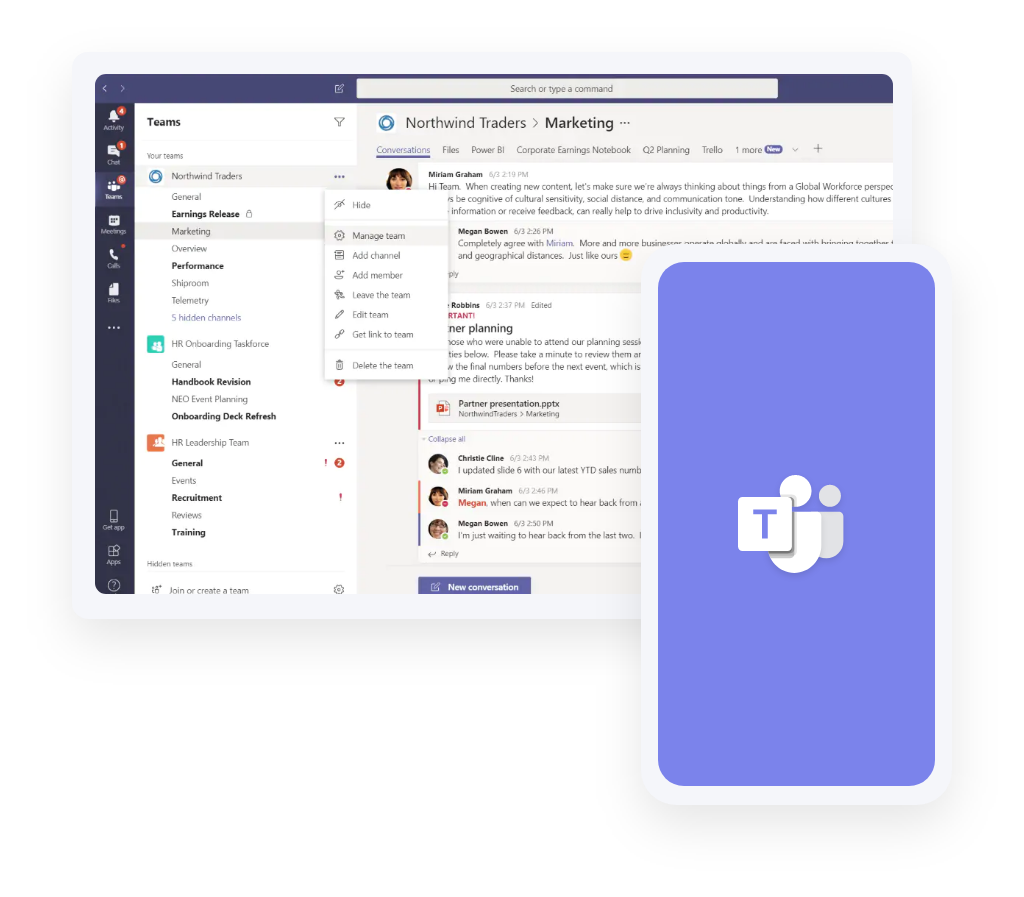

Teams

Teams

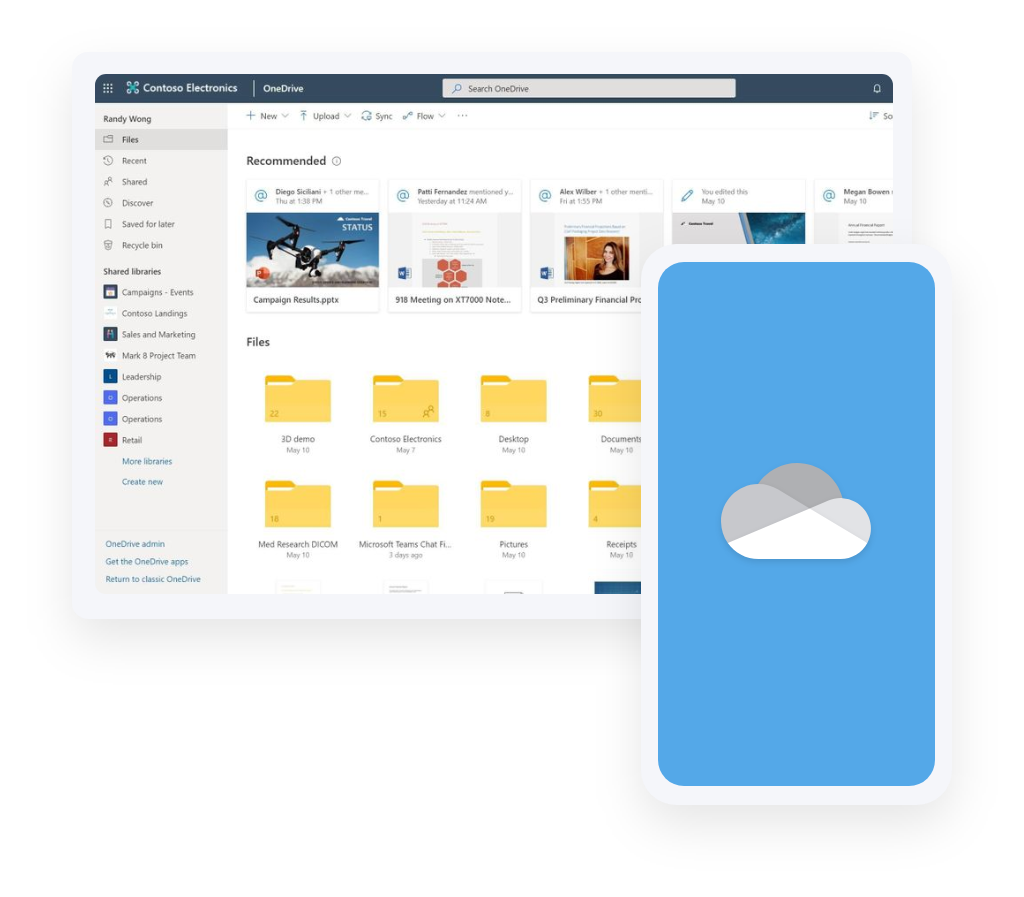

OneDrive

OneDrive

Business apps zoals Planner, Bookings en Lists

Business apps zoals Planner, Bookings en Lists

Exchange & Outlook

Met Exchange Online en Outlook heb je een rotsvast e-mail platform in handen. Toegang tot e-mail, agenda’s en contactpersonen vanaf iedere locatie, via het web, Outlook of de mobiele telefoon. Exchange en Outlook zijn standaard voorzien van hoogwaardige bescherming tegen virussen en spam

- Uitgebreide ondersteuning voor PC’s, Mac’s, iOS en Android apparaten

- Een standaard opslagruimte van 50 GB per mailbox

- Exchange werkt perfect samen met Outlook zonder aparte plug-ins of connectors

- Plan eenvoudig vergaderingen door agenda’s naast elkaar weer te geven

- Werk met e-mail in de browser via de uitgebreide en makkelijk te gebruiken Outlook app

- Werk met e-mail op je mobiel en tablet met de fijne Outlook app

- Uitgebreide bescherming tegen virussen en spam middels topklasse e-mail scanning

Exchange Online is beschikbaar als onderdeel van Microsoft 365 Business en Enterprise abonnementen vanaf €4,20 per gebruiker/maand

Sharepoint

Met SharePoint Online is het eenvoudig om documenten te raadplegen en te bewaren, en informatie te delen met collega’s en klanten. Ook is het mogelijk gelijktijdig samen te werken aan documenten en informatie gestructureerd op te slaan in bibliotheken en lijsten

- Bewaar, bewerk en deel documenten met collega’s

- Een standaard opslagruimte van 1 TB

- Open en bewaar Office documenten rechtstreeks in SharePoint Online

- Blijf op de hoogte van bedrijfsinformatie en -nieuws

- Synchroniseer documenten met OneDrive voor Bedrijven

- Bescherm vertrouwelijke informatie met machtigingen op documentniveau

- Beheer projecten, taken, documentatie, contactpersonen en andere gegevens in één plaats

Sharepoint Online is beschikbaar als onderdeel van Microsoft 365 Business en Enterprise abonnementen vanaf €4,20 per gebruiker/maand

Office voor apparaten & online

Met de Office apps voor apparaten en online kun je altijd en overal documenten maken, wijzigen en raadplegen. Je gebruikt hiervoor de volledige versie voor PC en Mac, of de wat lichtere versies voor mobiele apparaten en web browser.

- Installeer Word, Excel, Powerpoint en OneNote tot op 5 pc’s of Macs en 5 mobiele apparaten

- Webversies van Word, Excel, Powerpoint en OneNote

- Werk gelijktijdig samen in een zelfde document en zie elkaars updates in realtime

- Automatische updates en nieuwe versies inbegrepen. Nooit meer verouderde software

- Inclusief Outlook voor PC en Mac, en Publisher en Access voor PC

- Teams en Onedrive apps worden automatisch geïnstalleerd

- Documenten direct openen en opslaan in OneDrive en Sharepoint

Office voor apparaten en online is beschikbaar als onderdeel van Office 365 Business en Enterprise abonnementen vanaf €4,20 per gebruiker/maand

Teams

Met Teams kun je eenvoudig en snel samenwerken en communiceren met collega’s, klanten en partners. Je kunt teams groeperen op project, onderwerp of vakgebied en gemakkelijk relevante inhoud delen, een chat of een videogesprek te starten

- Communiceer met collega’s en externen via chatberichten en online vergaderingen

- Geef online presentaties aan klanten en collega’s en maak hierbij gebruik van audio, video, gedeelde schermen en een virtueel whiteboard

- Nodig externen uit om via de Teams app of web browser deel te nemen aan online vergaderingen

- Maak teams aan per project of onderwerp en maak deze algemeen toegankelijk of voor specifieke personen

- Verdeel teams in kanalen voor extra structuur, gebruik privé kanalen voor extra afscherming

- Voeg extra tabbladen toe aan een team, zoals een planning, een website of Sharepoint lijst

- Voeg telefonie toe om Teams als telefooncentrale te gebruiken en te bellen via teams op je PC, Mac of mobiel

Microsoft Teams is beschikbaar als onderdeel van Office 365 Business en Enterprise abonnementen of als afzonderlijk product vanaf €4,20 per gebruiker/maand

OneDrive

OneDrive is je digitale opslag voor al je documenten en bestanden, zowel de documenten waar je zelf aan werkt als documenten in een team of Sharepoint site. Met OneDrive heb je documenten snel inzichtelijk op PC, tablet of mobiel apparaat en kun je ze offline beschikbaar maken:

- OneDrive apps voor PC, Mac, tablet en mobiel

- Een standaard persoonlijke opslagruimte van 1 TB

- Open en bewaar Office documenten rechtstreeks vanuit OneDrive

- Maak bestanden offline beschikbaar

- Synchroniseer alleen de documenten die je ook echt nodig hebt met OneDrive On Demand

OneDrive is beschikbaar als onderdeel van Microsoft 365 Business en Enterprise abonnementen of als afzonderlijk product vanaf €4,20 per gebruiker/maand

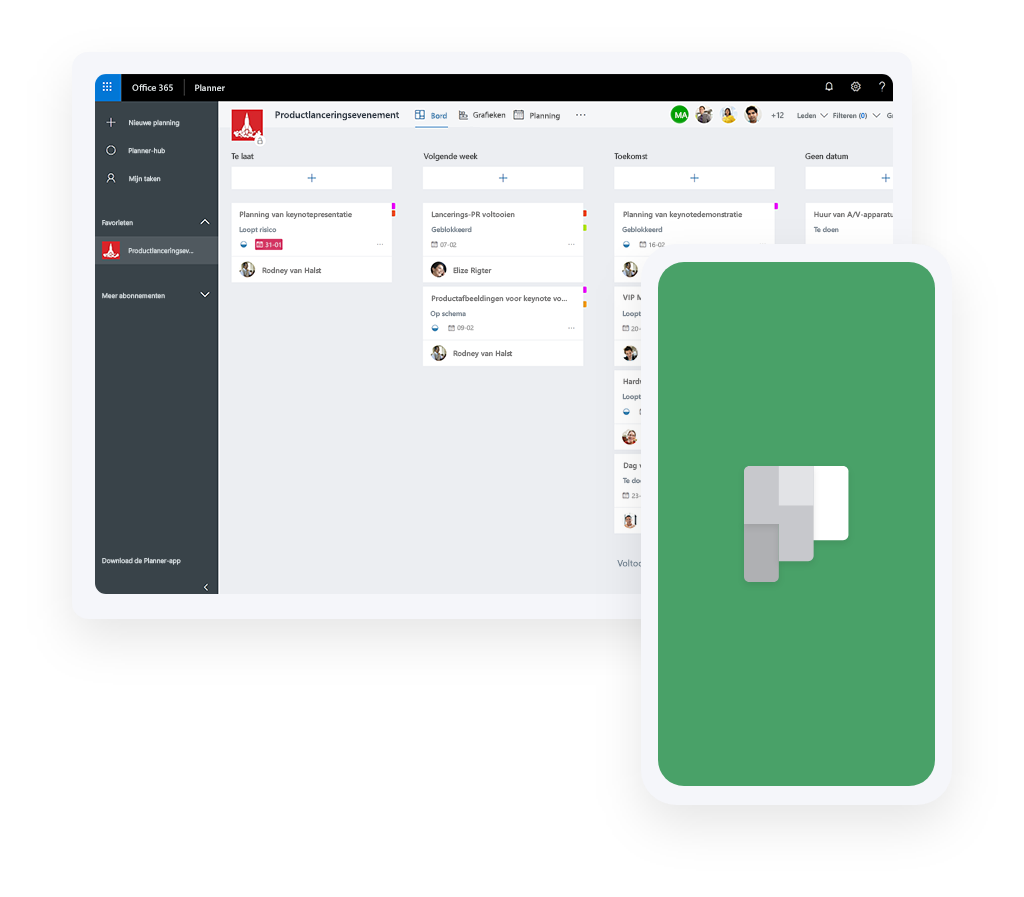

Business apps zoals Planner, Bookings en Lists

Microsoft 365 is voorzien van diverse business apps zoals Planner, Bookings en Lists. Deze apps zijn onderdeel van alle Microsoft 365 Business en Enterprise abonnementen

- Een planning maken en taken toewijzen met Microsoft Planner

- Automatisch boekingen accepteren en organiseren met Microsoft Bookings

- Houd gegevens bij en organiseer werk met Microsoft Lists. Maak lijsten zoals inventaris, issues, onderhanden werk

- Organiseer en volg openstaande taken bij met Microsoft ToDo

- Social Media binnen je bedrijf met Microsoft Yammer. Start discussies en deel kennis en ervaringen

- Mooie apps voor web en mobiele apparaten

Business apps zoals Planner, Bookings en Lists zijn beschikbaar als onderdeel van Office 365 Business en Enterprise abonnementen of als afzonderlijk product vanaf €4,20 per gebruiker/maand

contact met ons opnemen

Vragen of meer informatie over Microsoft 365?

Wij bieden ondersteuning voor alle Microsoft 365 oplossingen. Neem contact met ons op voor een vrijblijvend gesprek met een van onze specialisten.

Stuur ons een bericht